VPN과 SSH는 각각 암호화된 통신을 제공하는 기술이다.

VPN(가상 사설망)은 공용 인터넷망을 이용해 사내 인트라넷처럼 안전하고 암호화된 통신 경로(터널)을 만들어 주는 기술이다.

사용자는 VPN을 통해 외부에서 내부망에 안전하게 접근하거나, 전체 인터넷 트래픽을 암호화하여 보안을 강화할 수 있다.

VPN은 누구나 다니는 공공 도로(인터넷) 위에,

오직 나만 이용할 수 있는 비밀 통로(암호화된 터널)를 만들어

몰래 목적지까지 안전하게 이동할 수 있게 하는 것과 같다.

마치 해리포터의 킹스크로스역 9와 4분의 3 승강장처럼 말이다.

- VPN은 OSI 7계층 중 네트워크 계층(L3) 또는 **전송 계층(L4)**에서 동작한다.

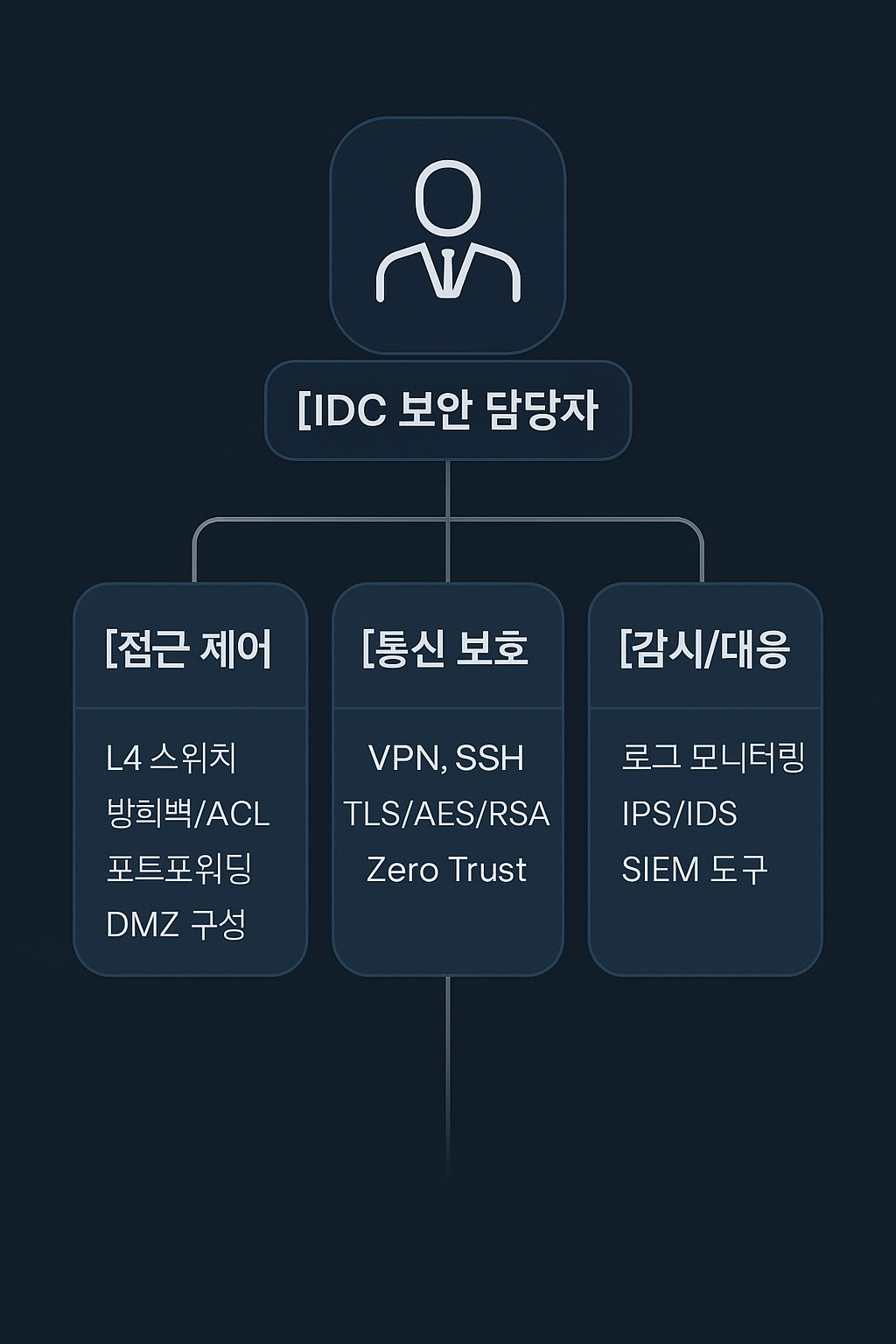

SSH나 VPN처럼 특정 포트를 사용하는 전송 계층 기반 프로토콜은, L4 장비를 통해 트래픽을

식별하고 접근을 제어하는 것이 보안상 중요하다. - VPN 클라이언트는 로컬 네트워크 어댑터처럼 작동하여, 로컬 IP 대신 VPN 서버의 IP로 트래픽을 우회시킨다.

- 이 과정에서 패킷 캡처, 중간자 공격(MITM), DNS 스누핑 등의 보안 위협으로부터 보호할 수 있다.

1.사용자는 VPN 클라이언트를 통해 VPN 서버에 연결한다.

이 과정에서 VPN 서버와 VPN 클라이언트 사이에 암호화된 "터널"이 생성된다.

2. 생성된 안전한 VPN 터널을 통해 SSH 접속을 시도한다.

사용자의 SSH 요청은 먼저 로컬 시스템에서 암호화되고(/etc/ssh/sshd_config에 명시된 암호화방식으로),

그 후 추가적으로 VPN 터널의 암호화 과정까지 거쳐서 결국엔 이중 암호화된 데이터가 인터넷을 거치며

원격 서버까지 전달된다.

3. 원격 서버에서는 먼저 VPN 층의 암호화가 해제되고, 그 다음 SSH 층의 암호화가 해제되어 실제 요청 내용이 처리된다.

따라서, SSH 접속이 VPN 터널링을 거치면 보안성이 강화되는 것이다.

(중간에 데이터를 가로채더라도 중요한 정보(예: 로그인 정보 등)를 읽거나 변경하기 어렵기 때문)

'네트워크' 카테고리의 다른 글

| Apache HTTP Server와 WAS를 연동하여 사용하는 이유 (0) | 2023.10.19 |

|---|---|

| HTTP 통신 - Request와 Response에 대해서 (0) | 2023.09.19 |

| 이더넷(Ethernet)이란 무엇인가? (0) | 2023.06.07 |

| POST와 PUT 메소드의 차이점 (0) | 2023.04.13 |

| 리눅스에서 특정 서버 포트 확인 : nmap 활용 가이드 (0) | 2023.03.28 |